Что такое троянская программа

Как известно из древнегреческой мифологии, в деревянном коне, который был дан в дар жителям Трои, прятались воины. Они открыли ночью городские ворота и впустили своих товарищей. После этого город пал. В честь деревянного коня, уничтожившего Трою, была названа вредоносная утилита. Что такое троянский вирус? Программа с этим термином создана людьми для модификации и разрушения информации, находящейся в компьютере, а также для использования чужих ресурсов в целях злоумышленника.

В отличие от других червей, которые распространяются самостоятельно, она внедряется людьми. По своей сути, троянская программа – это не вирус. Ее действие может не носить вредоносный характер. Взломщик нередко хочет проникнуть в чужой компьютер лишь с целью получения нужной информации. Трояны заслужили плохую репутацию из-за использования в инсталляции программ для получения повторного внедрения в систему.

Особенности троянских программ

Вирус троянский конь – это разновидность шпионского ПО. Основная особенность троянских программ – это замаскированный сбор конфиденциальной информации и передача третьей стороне. К ней относятся реквизиты банковских карт, пароли для платежных систем, паспортные данные и другие сведения. Вирус троян по сети не распространяется, не производит уничтожение данных, не делает фатального сбоя оборудования. Алгоритм этой вирусной утилиты не похож на действия уличного хулигана, который все на своем пути разрушает. Троян – это диверсант, сидящий в засаде, и ждущий своего часа.

Программа SpyHunter спасет вас в таких ситуациях.

На просторах интернета огромное количество программ шпионов, троянов которые могут «прицепляться» к вашему компьютеру во время просмотра какой-либо информации. Цель таких приложений любым способом попасть в систему, подменить некоторые из файлов в вашем ПК. После успешной установки вирус начинает атаку системы. Проявляется это множеством разных ситуаций, но лучшие из вредоносов ведут свою деятельность абсолютно незаметно.

При этом вы ежедневно пользуетесь компьютером ни о чем не подозревая вводите логины и пароли для входа на любимые сайты или почту. А тем временем вирус работает и каждый день отправляет своему хозяину отчеты о ваших сессиях в интернете. Внимательно фильтрует информацию и отправляет все сохраненные и просто введенные пароли.

Так обычные пользователи теряют доступ к своим страницам в соц. сетях, работяги теряют свою почту. К тому же очень часто люди привязывают одну и туже почту ко всем своим аккаунтам и взломщик, получив к ней доступ, просто запрашивает восстановление пароля на нее от всех ваших страниц и забирает все к чему «привязана» данная почта.

Ну так вот, программа Спайхантер без особого труда вычислит таких вредителей и поможет вам от них избавиться. Но это далеко не все, что может это приложение.

Вы когда-нибудь сталкивались с рекламой в интернете, а точнее с рекламой в ваших браузерах? Я имею в виду не безобидную рекламу, которая обычно расположена по краям сайтов и где-то просто напрягает, но в целом не наносит вреда. А именно ту рекламу, которая вылетает при первом же открытии браузера и закрыть ее не получается, она открывается на всех сайтах без разбора и переустановка браузера совсем не мешает ей появляться вновь и вновь. Дочитав статью, вы сможете самостоятельно избавляться от такой рекламы раз и навсегда.

Впрочем, разновидностей вирусных атак очень много, защитить себя от всех наверное невозможно, но проявляя максимум внимания к безопасности вы сможете сократить вероятность попадания на ваш компьютер ненужной дряни.

Я думаю, суть вы уловили и готовы перейти к практическому решению проблем безопасности. Для этого просто продолжайте читать, все будет более чем понятно буквально через несколько минут.

Виды компьютерных угроз

Давайте рассмотрим самые основные виды вирусов и узнаем их функции.

Разделю их на категории:

Рекламные (не опасные)

Тормозят компьютер со страшной силой, а так же устанавливают много лишних программ, которые мешают и вовсе не нужны.

Термические

Раньше были такие. Нагружали процессор до 100%. Тем самым сжигали его. И компьютер выходил из строя. Сейчас таких не встречал. Думаю, их нет.

Особо опасные

Шифраторы информации. Они способны заменить, скрыть все важные документы под залог выплатить энную сумму на номер телефона, например, бывают разного вида.

Червь. Задача простая забить компьютер мусором, чтобы он ужасно тупил, размножиться, занять свободное место, часто передается через эл. почту, в письмах.

Троян. Сам не размножается. Прячется и не как себя не проявляет пока не откроют программу. Предназначен он для воровства важных данных, а также их изменения.

Шпионские программы. Если просто то плохие дядьки, запустив данную угрозу, отключают компьютер и начинают собирать всю информацию про Вас. Счета карт, номера, адреса, пароли все самое ценное, что есть у человека.

Банерные вирусы. Страшные монстры. В определенный день появляется окно, которое нельзя уже закрыть и на компьютере больше не работает не одна клавиша, мышь или другие устройства ввода.

Далее мошенники в самой проге указывают данные для перевода денег и дают рекомендации, что нужно сделать, в противном случае уничтожают данные или систему Виндовс. Вылечить такие вредоносные хакерские команды очень сложно и противно.

Вирусы вредители. Убивают Виндовс. Тормозят работу ПК. Встречаются редко.

Фишинг. Передается через письма, где указывается просьба перейти по указанному адресу, сайту хакера.

Прочие редкие вирусы. Нарушают работу других программ. Проникают на компьютер жертвы и скрывают свое присутствие после воровства данных. А так же шпионы которые без ведома , скрытно пересылают важные данные на ресурсы хакеров.

Полное сканирование

Как только заподозрили неладное, следует воспользоваться установленным антивирусом, запустив тщательную проверку. Это может занять несколько часов и поможет убрать вредоносный код с компьютера.

Внимание! Выполнять данную процедуру желательно в безопасном режиме! Чтобы в него войти, следует во время загрузки Windows нажать F8 на клавиатуре. Появится меню, в котором выбираем соответствующий пункт

После запуска ОС, большинство драйверов и сетевых сервисов не будут включены, что позволит провести полноценное сканирование и избавиться от «недуга». Кроме того, антивирусный софт получит доступ к ресурсам, которые в обычном режиме могут быть заблокированы троянским софтом.

13.2. Какой вред наносят вирусы

Различные вирусы выполняют различные деструктивные действия:

- выводят на экран мешающие текстовые сообщения;

- создают звуковые эффекты;

- создают видео эффекты;

- замедляют работу ЭВМ, постепенно уменьшают объем оперативной памяти;

- увеличивают износ оборудования;

- вызывают отказ отдельных устройств, зависание или перезагрузку компьютера и крах работы всей ЭВМ;

- имитируют повторяющиеся ошибки работы операционной системы;

- уничтожают FAT-таблицу, форматируют жесткий диск, стирают BIOS, стирают или изменяют установки в CMOS, стирают секторы на диске, уничтожают или искажают данные, стирают антивирусные программы;

- осуществляют научный, технический, промышленный и финансовый шпионаж;

- выводят из строя системы защиты информации, дают злоумышленникам тайный доступ к вычислительной машине;

- делают незаконные отчисления с каждой финансовой операции и т.д.;

Главная опасность самовоспроизводящихся кодов заключается в том,

что программы-вирусы начинают жить собственной жизнью, практически не зависящей

от разработчика программы. Так же, как в цепной реакции в ядерном реакторе, запущенный

процесс трудно остановить.

Понятие троянской программы

Троянская программа — это вредоносная утилита, существенно отличающаяся от классического типа вирусов, которые внедряются на компьютер пользователя с помощью собственных алгоритмов. В отличие от них для появления трояна обязательным условием является активное участие человека, так как, самостоятельно троян распространяться не способен. Как правило, данные утилиты маскируются под другие типы файлов — от пакетов установщиков, до мультимедийных данных. Запуская, такой троянский конь вирус, пользователь активирует алгоритмы вредоносной программы. В некоторых случаях трояны становятся частью многосоставного вируса.

Способы внедрения вредоносного ПО

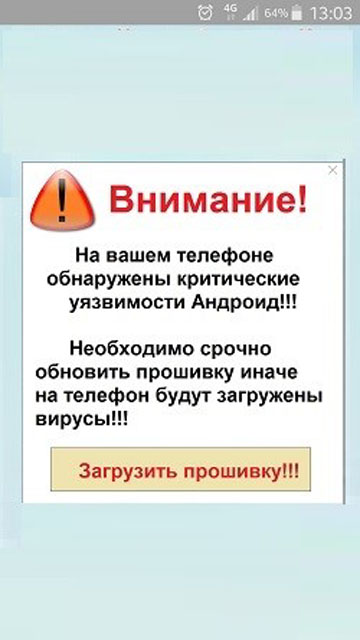

Следует понимать, что цель злоумышленника, создавшего любой троянский вирус — заставить конечного пользователя запустить файл, содержащий в себе её код. Мошенники придумали множество действенных способов, в большей части которых человек даже не узнает о поражении трояном своего ПК.

Часто используется маскировка троянской программы под популярные пакеты установщиков ПО и игровых приложений. В дальнейшем, такой файл выкладывается на ненадёжном файлообменнике или недоброкачественном софт-портале. Помимо этого, вредоносную программу можно подцепить в интернет мессенджере, электронном письме, социальной сети, а также в других подобных ресурсах.

Признаки заражения

О появлении на компьютере вредоносной программы данного типа могут свидетельствовать различные симптомы. Как правило, пользователь узнает об этом достаточно быстро:

- самопроизвольная перезагрузка компьютера;

- запуск программ и системных служб без участия пользователя;

- самостоятельное открытие и закрытие CD-ROM;

- в следствии изменения троянским конём файла hosts – браузер открывает страницы, которые пользователь не посещал до этого — сайты для взрослых и порталы азартных игр;

- самопроизвольные снимки экрана;

- появление новых приложений в автозагрузке;

- внезапное проигрывание видео контента, звуков и картинок;

- перезагрузка компьютера при запуске заражённого ПО;

- могут появляться ошибки синего экрана смерти.

В некоторых случаях программа не проявляет себя настолько явно, однако, побочные признаки всё же присутствуют. Особенно заметно это для компьютеров с малой производительностью — трояны сильно нагружают процессор, температура CPU подымается, из-за чего компьютер работает очень медленно. В диспетчере задач большая часть ресурсов ПК будет использоваться неизвестным процессом. При обнаружении любого из перечисленных симптомов — проверка компьютера на вирусы обязательна.

Иллюстрация ниже отображает вредоносное действие, оказываемое на систему в одном случае из моей практики

Причём обратите внимание, данный вредоносный процесс не нагружает систему на все 100%, для того, чтобы как можно дольше оставаться незамеченным, тем не менее мешать запуску приложений. Непонятное название сразу бросается в глаза

Как удалить троянский вирус

Не пытайтесь отследить вирусную программу вручную, для этого специально созданы антивирусы. Кстати, в сети их великое множество, вам предстоит сделать нелегкий выбор в пользу какого-либо антивируса. Опираясь на собственный опыт и признание отечественных разработчиков, рекомендую производить чистку с помощью Dr.Web CureIt.

Ниже находятся некоторые настройки программы, к примеру, что делать с обнаруженной угрозой. Имеются стандартные варианты – удаление, перемещение, лечение. Dr.Web CureIt решает все самостоятельно, но вы можете настроить все таким образом, чтобы такие решения принимались пользователем, а не искусственным интеллектом.

Имеется несколько вариантов сканирования – от беглого до глубокого. Последний вариант займет много времени, но для полноценной профилактики лучше потратить пару часов и заставить Dr.Web поработать. Все данные по статистике и очистке находятся на следующей вкладке.

Как работают трояны

Троян не способен к самостоятельному запуску, в отличие от любых компьютерных вирусов. Пользователи сами по незнанию или невнимательности запускают зловредный код на устройстве.

Чаще всего троян распространяется как полезная программа с внедрённым вредоносным софтом в виде:

- добавленного кода в модифицированном установщике абсолютно безвредной программы;

- изображения или документа во вложении электронного письма;

- части самораспаковывающегося архива (SFX).

Также трояны могут попасть на компьютер через поддельные Wi-Fi-сети или программные уязвимости, когда злоумышленник может получить удалённый доступ к компьютеру и скачать на него вредоносные программы.

Несколько способов удалить вирус из устройства вручную

Если вы столкнулись с более серьёзным типом вредоносной утилиты и не можете устранить неполадку с помощью обычного антивируса, удаление необходимо произвести вручную. После удаления вредителя с помощью антивируса все равно появляются рекламные баннеры?

В таком случае следуйте следующей инструкции по удалению:

- Выключите wifi

и передачу данных по мобильной сети на вашем телефоне; - Достаньте сим карту;

- Удалите все ранее установленные программы;

- Удалите браузер и установите его заново. Используйте только ту версию приложения, которая представлена в «Плэй Маркете»;

- Также отформатируйте подключенные карты памяти;

- Перезагрузите устройство.

Чтобы удалить вирус-вымогатель, который заблокировал все действия, воспользуйтесь следующими указаниями:

- Отключите смартфон;

- Вытащите из устройства карту мобильного оператора. Сделайте это сразу после того, как обнаружили вирус-вымогатель. В противном случае, со счета может быть списана крупная сумма денег;

- Не вытаскивайте из телефона карту памяти, она тоже может быть заражена вирусом. Чтобы полностью удалить «вымогатель», придётся очистить всю информацию, включая установленные программы и личные данные пользователя;

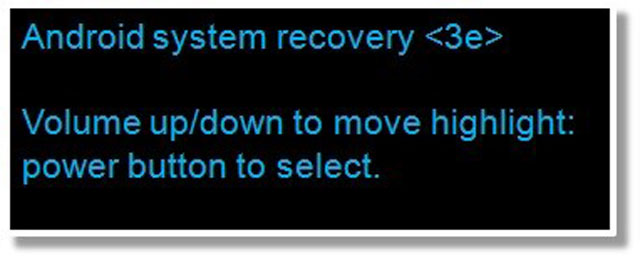

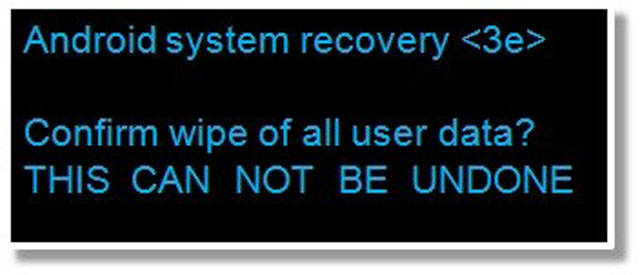

- Сделайте сброс устройства к заводским настройкам с помощью сочетания клавиш увеличения звука, кнопки включения и кнопки «Домой». Удерживайте их на протяжении 5-10 секунд, пока не появится окно с таким текстом, как показано на рисунке ниже.

Рис. №5. Текст, который свидетельствует о том, что сброс начался

Передвиньте курсор вниз по списку с помощью боковых клавиш управления громкостью. Остановите курсор у строки Factory reset, как показано на рисунке ниже;

Рис. №6. Строка «Factory reset»

Нажмите клавишу включения, чтобы начать процесс сброса.

Рис. №7. Процесс сброса

Выберите вариант восстановления, который удалит все данные пользователя;

Рис. №8. Варианты восстановления

Процедура может занять от 3 до 20 минут. После ее завершения устройство запустится самостоятельно. Вам будет предложено заново настроить устройство (обычный процесс настройки параметров, как после покупки).

Рис. №9. Предложение заново настроить устройство

Читайте по удалению вирусов с разных операционных систем.

Тематический видеоролик:

Вредоносная программа, которую называют троян, создается и распространяется людьми. Внедряется она непосредственно в компьютерные системы. Активированная программа на вашем компьютере позволяет злоумышленникам украсть пароли, реквизиты или получить другие ресурсы с вашего технического устройства. Для того чтобы избежать подобной ситуации, на компьютере должен быть установлен надежный антивирус. Однако, и он не всегда срабатывает, в таком случае вам понадобится избавляться от вируса самостоятельно. могут отличаться в зависимости от их видов.

Описание вируса троян

Это вредоносное программное обеспечение ассоциируют с мифологическим троянским конём. «Троянский конь» – важный элемент древнегреческого мифа о завоевании Трои. Осада города длилась долгое время, и греки не могли придумать способ, как переломить ситуацию. Тогда они построили из дерева красивого коня и перенесли его к воротам Трои в качестве подарка.

На самом деле внутри этой постройки скрывались греческие воины. Когда поселенцы осаждённого города занесли подарок внутрь, солдаты дождались наступления темноты и выбрались из коня, атаковав гарнизон Трои.

Вирусы трояны тоже используют маскировку, чтобы проникнуть в систему. Вредоносное ПО начинает свою разрушительную деятельность после внедрения в систему. Трояны наносят ущерб пользователям или программному обеспечению устройств. Есть много вредоносных программ такого типа, созданных для разных целей: от захвата контроля над заражённым устройством до получения конфиденциальных данных.

Описание вируса троян

Впервые термин «троян» по отношению к вредоносному программному обеспечению был применён в 1974 году. Это случилось в ходе анализа существующих программ-вредителей в США. Термин широко распространился после 1980 года.

Самым первым компьютерным вирусом трояном, получившим огласку и вызвавшим общественный резонанс, был AIDS Trojan 1989 года. Злоумышленники использовали его следующим образом: по почте были разосланы дискеты, якобы содержащие в себе данные о больных СПИДом. Но это было не так.

На самом деле на дискетах была установлена программа-вредитель, которая проникала в систему компьютера и зашифровывала информацию о файлах, находящихся в ней. Затем программа предлагала жертвам отправить несколько миллионов долларов на почтовый ящик в Панаме, чтобы вернуть доступ к данным.

Ещё один классический пример трояна – программа FinFisher (или FinSpy). Это вредоносное ПО было разработано для шпионажа и сбора конфиденциальных данных. Оно способно получать доступ к веб-камерам и микрофонам для осуществления своих функций. FinFisher может отправлять файлы из поражённой системы в компьютер злоумышленника.

Изначально программу-вредитель продавали правоохранительным органам, но считается, что ей пользовались и диктаторы. FinFisher использует множество способов маскировки, что уменьшает шансы найти вирус. Он может выглядеть как обычное электронное письмо, поддельное обновление установленных приложений, а также инсталлятор различных программ с подтверждённой репутацией, например, браузеров или плееров для просмотра видео.

Трояны могут наносить вред не только различным типам компьютеров, но и мобильным устройствам. Особенно часто атакам со стороны вирусов этого типа подвергаются телефоны на базе Android. Например, программы типа DoubleLocker. Они проникают в устройство, замаскировавшись под обновление Adobe Flash Player. После того, как пользователь скачает вирус, программа атакует системные файлы и заблокирует экран при помощи случайно выбранного пин-кода.

Узнай, какие ИТ — профессии входят в ТОП-30 с доходом от 210 000 ₽/мес

Павел Симонов

Исполнительный директор Geekbrains

Команда GeekBrains совместно с международными специалистами по развитию карьеры

подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности и направления в

IT-сфере. 86% наших учеников с помощью данных материалов определились с карьерной целью на ближайшее

будущее!

Скачивайте и используйте уже сегодня:

Павел Симонов

Исполнительный директор Geekbrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ бесплатных нейросетей для упрощения работы и увеличения заработка

Только проверенные нейросети с доступом из России и свободным использованием

ТОП-100 площадок для поиска работы от GeekBrains

Список проверенных ресурсов реальных вакансий с доходом от 210 000 ₽

Получить подборку бесплатно

pdf 3,7mb

doc 1,7mb

Уже скачали 27827

Затем программа-вредитель потребует перевести средства на счёт злоумышленника, чтобы получить возможность избавиться от вируса трояна и разблокировать устройство.

Виды троянов

Бэкдор

Классическая версия трояна. Выполняя роль шлюза, троян подгружает с удалённого сервера тела других зловредов, чтобы получить ещё больше контроля над компьютером. Чаще всего этот тип зловредов используется для организации зомби-сетей. Это группы из десятков заражённых машин по всему миру, используемых для проведения DDoS-атак.

Примером является семейство троянов Backdoor.MSIL, которое позволяло злоумышленникам удалённо управлять компьютерами. Впоследствии такие устройства объединяли в ботнеты для DDoS-атак.

Кадр: сериал «Компьютерщики» / Channel 4

Блокировщик

Блокирует действия пользователя или доступ системы к файлам, иногда требуя выкуп. Часто выступает в паре с шифровальщиком.

Пример блокировщика — Trojan.Winlock.3794 — распространённый в эпоху Windows XP. Зловред выводил на экран пользователя окно, похожее на окно для активации операционной системы, но в нём были требования ввести данные банковской карты. Если от этого отказаться, появлялся «синий экран смерти» и компьютер перезагружался.

Шифровальщик

Как можно понять из названия, этот тип шифрует данные, делая их недоступными для пользователя. Для восстановления доступа и получения ключа дешифровки требует выкуп.

Пример — Trojan.Encoder.25129, заражающий компьютеры с Windows за пределами России и стран СНГ. Троян шифрует содержимое системных папок, после чего выводит для пользователя сообщение с требованием выкупа.

Банковский троян

Используется для получения логина и пароля авторизации в личном кабинете банка, данных платёжных карт и перенаправления онлайн-оплаты на фишинговую страницу с целью кражи денег.

Загрузчик

Иногда их называют дропперам (от англ. dropper — бомбосбрасыватель). Такие программы либо содержат в себе, либо скачивают из Сети дополнительные вредоносные компоненты, например банковский троян. Примером является Trojan-Dropper: W32/Agent.PR, создающий несколько пустых файлов и загружающий бэкдор-троян на компьютер.

Загрузчики могут удалённо обновляться до новых версий, чтобы скрываться от антивирусов и расширять свои возможности по загрузке новых файлов.

Аккаунтстиллер

Пример — зловред KPOT, способный воровать данные учётных записей игровых сервисов, Telegram, Skype и других приложений.

SMS-троян

Рассылает сообщения по международным номерам за счёт средств пользователя, подхватившего этот зловред на свой смартфон. Пример — Trojan-SMS.AndroidOS.FakePlayer.a, который был первым подобным трояном для смартфонов с Android.

Шпион

Записывает и отправляет данные, вводимые с клавиатуры, делает скриншоты рабочего стола и приложений, даёт доступ к просмотру истории действий и веб-камере. Так работал Trojan-Spy.Win32.Noon, который собирал и передавал злоумышленникам информацию о паролях, сохранённых в браузере и вводимых на клавиатуре.

Как защититься от троянов

Самый простой и эффективный способ превентивной защиты от проникновения трояна в систему — никогда не загружать непроверенное программное обеспечение с подозрительных файлообменников и не открывать вложений электронной почты из неизвестных источников. Современные почтовые сервисы позволяют настроить автоматическую фильтрацию входящих писем по установленным пользователем правилам.

Однако информационная защита начинается с развертывания специализированных программ, призванных обеспечить интернет-безопасность. Так как троянский вирус способен скрыть свое пребывание в системе, для его обнаружения рекомендуется установить современные антивирусные продукты, позволяющие автоматизировать проверку файловой системы и проводить углубленное диагностическое сканирование. Важным условием является своевременное обновление антивирусных баз, которые позволят обнаружить, нейтрализовать и удалить новые типы вредоносного кода.

К дополнительным способам защиты систем относятся:

-

установка сложных паролей в онлайн-сервисах. Комбинация должна включать буквы обоих регистров, цифры и специальные символы. Программные инструменты генерации и хранения паролей позволяют упростить и автоматизировать процесс;

-

своевременная установка обновлений безопасности ОС. При обнаружении уязвимостей разработчики операционной системы выпускают обновления, устраняющие проблему;

-

использование брандмауэров;

-

загрузка файлов и ПО только из доверенных источников;

-

избегание подозрительных и небезопасных веб-сайтов. Современные онлайн-ресурсы используют защищенный протокол HTTPS. Не рекомендуется переходить на сайты, использующие устаревшую версию протокола (HTTP). Современные браузеры и антивирусные программы способны выдавать подсказки, касательно небезопасного соединения и вредоносных онлайн-ресурсов — не стоит их игнорировать;

-

отказ от переходов по всплывающим рекламным объявлениям.

Как удалить троян? Сначала не допустите им заражения!

Перед тем как начать, несколько обязательных условий, которые необходимо выполнять для безопасности в сети вообще и чтобы не заполучить троянца в компьютер. Покажется, что список слишком объёмен: но некоторые потребуют единовременных настроек, остальные – автоматизируются с помощью утилит, которые я опишу:

- раз и навсегда откажитесь от постоянной работы в учётной записи администратора – заведите Гостевую, если нужно, усильте немного права; но работать в сети только оттуда.

- остерегайтесь неизвестных и скомпрометированных источников для скачивания чего-угодно; при скачивании не отключайте антивирус – если сработал ложно… да пусть так и останется; требуется номер телефона для регистрации – это мошенники 100%: ищите файл в другом месте (наплевать на кучу положительных отзывов на этом же сайте и количество скачавших файл пользователей – их пишут сами злопыхатели).

- после скачивания не спешите устанавливать программу: любой из современных антивирусных пакетов содержит в себе функцию запуска “из облака” – к нему и стоит прибегнуть; в этом режиме критические функции программы ограничиваются, и о всяком “непонятном движении” антивирус немедленно сообщит хозяину.

- обновления Windows давно перестали быть чем-то просто навязчивым: ставьте и не сомневайтесь (вы бы знали, во что сейчас превратилась любимица миллионов пользователей Windows XP без поддержки со стороны Microsoft).

- получили письмо от незнакомца? не открывайте вложения. никогда

- избегайте программ с мгновенными сообщениями.

- проверьте с помощью антивирусного пакета и встроенного в него фаервола все открытые порты системы (роутер можно не трогать): все необязательные – закройте.

- имеющиеся открытые порты проверьте на предмет принадлежности процессов и служб, которые ими пользуются и IP адресов, на которые с вашего компьютера идёт трафик; делайте так всякий раз, когда запускаете, например, любимую игру.

- остерегайтесь применять скачанные со стороны “готовые программные или реестровые” решения; после каждого применения такового сразу проверяем систему на присутствие троянца.

- проверьте скачанную программу с сайта на совпадение контрольной суммы (она обязательно должна указываться в свойствах скачиваемого файла).

- если есть возможность, запустите проверку антивирусом конкретно Рабочего стола и старайтесь на Рабочем столе ни одного исполнительного файла не запускать и не хранить.

Всё вроде.

Первые шаги при обнаружении трояна

Когда ваш антивирус сообщает о обнаружении троянского вируса, необходимо немедленно принять определенные меры для минимизации потенциального вреда и защиты вашей системы. Вот несколько первых шагов, которые рекомендуется выполнить:

- Не паникуйте и сохраняйте спокойствие. Первое, что нужно сделать, это сохранить хладнокровие и не позволить страху или панике взять верх над вами. Сохраняя спокойствие, вы сможете принять правильные решения и действовать эффективно.

- Не пытайтесь самостоятельно удалять трояна. Если ваш антивирус заявляет о наличии трояна, не пытайтесь удалить его вручную. Попытки самостоятельно удалить трояна могут привести к ухудшению ситуации и повреждению системы. Доверьте профессионалам эту задачу.

- Перезагрузите компьютер в безопасном режиме. Перезагрузка компьютера в безопасном режиме позволяет запустить систему со стандартными настройками и ограниченным набором программ, что поможет предотвратить активацию трояна и его распространение.

- Обновите свою антивирусную программу. Проверьте наличие последних обновлений для вашей антивирусной программы и установите их, чтобы быть уверенными, что ваша система защищена от последних угроз.

- Проведите полное сканирование системы. Запустите полное сканирование системы с помощью вашей антивирусной программы. При необходимости он найдет и удалит трояна и другие вредоносные программы, обеспечивая безопасность вашей системы.

- Изолируйте зараженные файлы. Если ваш антивирус обнаружил троян в определенных файлах, изолируйте их, перемещая в специально созданный карантин. Это предотвратит их распространение и позволит вам безопасно их удалить или восстановить позже.

- Обратитесь за помощью к профессионалам. Если у вас возникают сложности или вы не уверены в своих действиях, обратитесь за помощью к специалистам по информационной безопасности. Они могут проанализировать вашу систему, удалить трояна и помочь вам укрепить вашу безопасность в будущем.

Помните, что правильная и своевременная реакция на обнаружение трояна является ключевым фактором в обеспечении безопасности вашей системы. Следуя вышеперечисленным шагам, вы сможете быстро и эффективно минимизировать потенциальный ущерб от вредоносной программы и защитить свою систему от будущих атак.

Ad-Aware

Умеет делать всё, что было перечислено в описании предыдущих приложений. Но есть и свои уникальные особенности, которые делают софт одним из лучших в мире. Это мощное решение, которое распространяется совершенно бесплатно

Оно гарантирует комплексную безопасность всей системы и важной пользовательской информации

- Способен блокировать системы отслеживания местоположения, которые могут автоматически активироваться при посещении сайтов;

- Блокирует агрессивную рекламу, путем тщательного сканирования реестра, отключения вредных дополнений браузеров;

- Самостоятельное обновление баз, не требующее от Вас никаких действий;

- Подключение плагинов для модернизации функционала. Можете добавлять расширения на своё усмотрение. Но помните, что каждое из них будет потреблять дополнительные системные ресурсы;

- Антивирус, работающий на эффективном движке Битдефендер;

- Сканер вредоносных сайтов, который не допустит Вас к посещению опасных ресурсов;

- Встроенный оптимизатор игр;

- Менеджер закачек с предварительной проверкой загружаемых файлов.

Программная база обновляется ежедневно в автоматическом режиме. Вам не нужно ничего делать, приложение самостоятельно выполнит всю работу за Вас.

Вредоносные скрипты не попадут на компьютер, благодаря онлайн сканированию и эвристическому анализу. Как только софт заметит подозрительное поведение, он сразу же заблокирует опасный процесс.

Скачать

Классификация троянских программ

Одним из вариантов классификации является деление на следующие типы:

- RAT (Remote Access / Administration Tool)

- Вымогатели

- Шифровальщики

- Загрузчики

- Дезактиваторы систем защиты

- Банкеры

- DDoS-трояны

RAT — это троянская программа (trojan), предназначенная для шпионажа. После установки в систему она предоставляет злоумышленнику широкий спектр возможностей: захват видео с экрана жертвы, доступ к файловой системе, запись видео с веб-камеры и звука с микрофона, кража идентификационных файлов браузера (cookie), установка других программ и т.д. В качестве примеров можно назвать DarkComet или AndroRAT.

Вымогатели — разновидность вредоносных объектов, которые блокируют доступ к системе или данным, угрожают пользователю удалением файлов с компьютера или распространением личных данных жертвы в интернете и требуют заплатить выкуп, чтобы избежать таких негативных последствий. Пример подобного поведения — семейство WinLock.

Шифровальщики — усовершенствованная разновидность вымогателей, которая использует криптографию в качестве средства блокировки доступа. Если в случае с обычным «винлокером» можно было просто удалить вредоносную программу и тем самым вернуть себе доступ к информации, то здесь уничтожение самого шифровальщика ничего не дает — зашифрованные файлы остаются недоступными. Впрочем, в некоторых случаях антивирусное ПО может восстановить данные. Пример шифровальщика — CryZip.

Загрузчики — вид вредоносных агентов, которые предназначены для загрузки из интернета других программ или файлов. Пример — Nemucode.

Дезактиваторы систем защиты — это троянские программы, которые удаляют или останавливают антивирусы, сетевые экраны и другие средства обеспечения безопасности.

Банкеры — разновидность «троянских коней», специализирующаяся на краже банковских данных (номер счета, PIN-код, CVV и т.д.).

DDoS-трояны (боты) — вредоносные программы, которые используются хакерами для формирования ботнета с целью проведения атак типа «отказ в обслуживании».

Все трояны загружаются в систему под видом легального программного обеспечения. Они могут специально загружаться злоумышленниками в облачные хранилища данных или на файлообменные ресурсы. Также троянские программы могут попадать в систему посредством их установки инсайдером при физическом контакте с компьютером. Кроме того, их часто распространяют посредством спам-рассылок.

Выводы

Использование приложений, удаляющих нежелательное программное обеспечение, не избавляет от необходимости установки антивирусов. Каждая программа выполняет свои задачи. Антивирусные утилиты защищают систему практически постоянно, и предотвращают заражение системных файлов.

А приложения для устранения уже появившихся проблем нужны, в основном, после того как антивирус оказался неэффективным. Использование сразу двух вариантов – установленных и периодически запускаемых утилит – обеспечит максимальную эффективность защиты. Хотя для того чтобы компьютер находился в ещё большей безопасности, желательно:

- выполнять рекомендации антивирусных утилит, выдающих предупреждения при входе на подозрительные ресурсы;

- проверять антивирусом скачанные или записанные с внешнего носителя файлы, происхождение которых неизвестно (например, скачанных не с официального сайта, а с посторонней веб-страницы);

- установить в настройках антивируса автоматическое обновление баз данных вирусов и не реже раза в неделю запускать приложение вручную.

Профилактика заражения компьютера вирусами и другими видами вредоносного кода уменьшит вероятность появления проблем. Хотя 100%-ной защиты не обеспечивают ни Curelt!, ни даже платный антивирус.

Лучшие средства удаления вредоносных программ

Начать стоит с того, что вредоносные программы в данном контексте (Malware) — не вполне вирусы, это, скорее, программы проявляющие нежелательную активность на компьютере, устанавливающиеся без ведома пользователей и, ко всему прочему, их сложно удалить.

Чистим Windows от шпионских и вредоносных программ и файлов

В этом видео я расскажу как очистить ваш компьютер на операционной системе Windows от шпионских и вредоносных программ и файлов, а так же как освободить место на жеском диске от временных файлов и как почистить кэш. Будет сделан обзор трех бесплатных утилит

![][-тест: воюем с криптолокерами под windows. испытываем антивирусы на известных и неизвестных троянах-шифровальщиках — хакер](http://scdarwin.ru/wp-content/uploads/c/4/a/c4a5e1f038432ddda3daddae0e899fdb.jpeg)